นักวิจัยจาก Check Point ได้พบการโจมตีแบบโทรจันผ่านทางช่องโหว่ Backdoor ที่ชื่อว่า SpeakUp เป้าหมายการโจมตีในครั้งนี้อยู่ที่เครื่องเซิร์ฟเวอร์ลีนุกซ์ และ MacOS แฮกเกอร์จะใช้คำสั่งที่สร้างขึ้นมาเป็นพิเศษส่งผ่านเซิร์ฟเวอร์ command-and-control (C&C) ทำให้แฮกเกอร์สามารถเข้าควบคุมเครื่องของเหยื่อได้

นอกจากนี้ Oded Vanunu หัวหน้าฝ่ายวิจัยช่องโหว่ของ Check Point ได้กล่าวอีกว่า การโจมตีในครั้งนี้รวมไปถึงเซิร์ฟเวอร์ที่รันโดยใช้ ซอฟต์แวร์ ThinkPHP, Hadoop Yarn, Oracle WebLogic, Apache ActiveMQ และ Red Hat JBoss

วิธีการทำงานของโทรจันนี้จะใช้ช่องโหว่หมายเลข CVE-2018-20062 บนเครื่องเซิร์ฟเวอร์ที่ใช้ ThinkPHP ภายในจะบรรจุโค้ดที่เป็นอันตรายเพื่อใช้สำหรับอัพโหลด PHP shell บนเครื่องเป้าหมาย และติดตั้ง Perl backdoor บนเครื่องลีนุกซ์ที่มีช่องโหว่ แล้วจะโจมตีด้วยเทคนิค command injection เพื่อส่งคำสั่ง shell commands ผ่านพารามิเตอร์ “module” โดยใช้คำขอ GET

s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^>index.php

ต่อจากนั้น มันจะโจมตีแบบ Backdoor ทำการ payload ข้อมูลสคริปต์ ibus Perl และเก็บไว้ใน /tmp/e3ac24a0bcddfacd010a6c10f4a814bc ซึ่งจะดำเนินการโจมตี Perl-based backdoor ทันทีเมื่อมีการร้องของ HTTP ในขณะที่ดำเนินการโจมตีอยู่นั้นมันจะหยุดการทำงานไปประมาณ 2-3 วินาที แล้วจะดำเนินการลบไฟล์เพื่อปกปิดร่องรอยหลักฐานการโจมตี

เมื่อเครื่องเซิร์ฟเวอร์ Linux ติดเชื้อแล้ว SpeakUp จะส่งสัญญาณไปยังเครื่องเซิร์ฟเวอร์ C&C ทันทีเพื่อแจ้งว่าตอนนี้เครื่องเป้าหมายได้ติดเชื้อแล้ว และส่งข้อมูลการลงทะเบียนเพื่อเพิ่มเครือข่ายกลับไปยังเครื่องของแฮกเกอร์ เพื่อให้แฮกเกอร์สามารถเข้าควบคุมเครื่องจากระยะไกลได้

การกระทำทั้งหมดนี้ ตั้งแต่ payload และการติดต่อสื่อสารระหว่างเครื่องเซิร์ฟเวอร์ของเหยื่อ กับเครื่องเซิร์ฟเวอร์ C&C จะใช้การเข้ารหัสแบบสตริงสองอักขระในฟอร์มของ base64 เพื่อยากต่อการเข้าถึงโดเมน, IP Address และพารามิเตอร์ ของเครื่องเซิร์ฟเวอร์ C&C ที่มีอยู่หลากหลาย พร้อมกับการ payload ในขั้นตอนที่ 2 และโมดูลที่เพิ่มเข้าไป

เมื่อลงทะเบียนสำเร็จแล้ว โทรจัน SpeakUp จะ query คำสั่งใหม่ที่มีการกำหนดไว้แล้ว ซึ่งมีคำสั่งดังต่อไปนี้

- newtask เป็นคำสั่งรันโค้ดที่อยู่บนเครื่องของเหยื่อให้ทำการ ดาวน์โหลด, และรันไฟล์จากเครื่องของแฮกเกอร์, กำจัด หรือถอนการติดตั้งโปรแกรม และส่งข้อมูลลายนิ้วมือที่ได้มีการอัปเดตแล้วไปยังเครื่องของแฮกเกอร์

- notask เป็นคำสั่งให้หยุดการทำงาน 3 วินาที และเรียกหาคำสั่งเพิ่มเติม

- newerconfig – อัปเดตการตั้งค่าไฟล์ miner

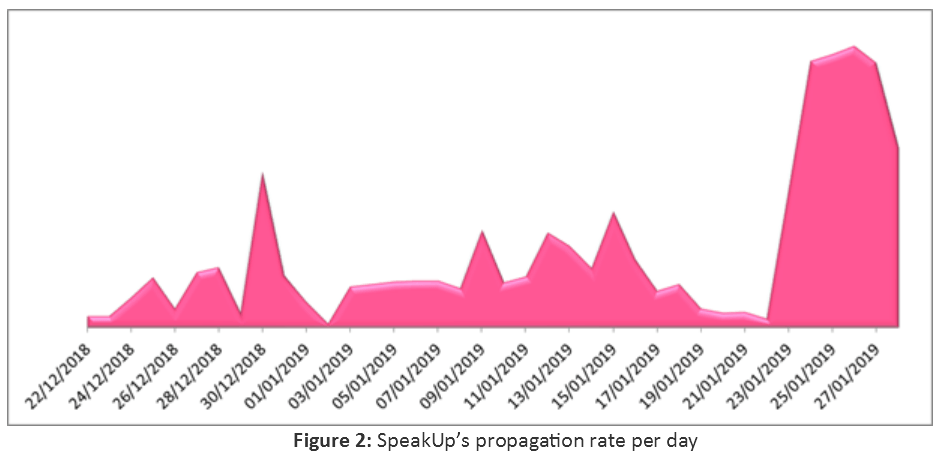

โทรจัน SpeakUp มาพร้อมกับ feature ที่มีความสามารถในการสแกน และแพร่กระจายไปยังเครื่องเซิร์ฟเวอร์ที่มีช่องโหว่ ซึ่งโทรจันจะทำการโจมตีแบบ brute-force attack เพื่อที่จะล็อกอินเข้าไปยังส่วนผู้ดูแลระบบ และจะใช้ประโยชน์จากโฮสต์ที่อยู่ในเครือข่ายทำการรันโค้ดจากระยะไกลโดยใช้ช่องโหว่ ดังต่อไปนี้

- CVE-2012-0874: JBoss Enterprise Application Platform Multiple Security Bypass Vulnerabilities

- CVE-2010-1871: JBoss Seam Framework remote code execution

- JBoss AS 3/4/5/6: Remote Command Execution

- CVE-2017-10271: Oracle WebLogic wls-wsat Component Deserialization RCE

- CVE-2018-2894: Vulnerability in the Oracle WebLogic Server component of Oracle Fusion Middleware

- Hadoop YARN ResourceManager – Command Execution

- CVE-2016-3088: Apache ActiveMQ Fileserver File Upload Remote Code Execution Vulnerability

ที่มาภาพ: Bleeping Computer

ผู้ที่อยู่เบื้องหลังการโจมตีในครั้งนี้ นักวิจัยจาก Check Point สงสัยว่าจะเป็นผู้พัมนามัลแวร์ที่ชื่อว่า Zettabit สำหรับรายละเอียดเพิ่มเติมสามารถดูได้ที่ Check Point Research

ที่มา: Bleeping Computer, Threat Post