พบการโจมตี Ransomware ESXiArgs ตัวใหม่ โดยมีเป้าหมายเป็นเครื่อง Server VMware ESXi ที่ไม่ได้มีการอัปเดตหรืออุดช่องโหว่ที่สั่งรันโค้ดจากระยะไกลมา 2 ปี

หมายเลขช่องโหว่นี้คือ CVE-2021-2194 เป็นช่องโหว่ทางด้านความปลอดภัยที่เกิดจากปัญหา heap overflow ในบริการ OpenSLP ทำให้แฮกเกอร์สามารถทำการโจมตีได้

จากการตรวจสอบของ French Computer Emergency Response Team (CERT-FR) พบว่าแฮกเกอร์จะใช้ประโยชน์จากช่องโหว่ที่มีมาตั้งแต่ 23 กุมภาพันธ์ 2021 โดยมีเป้าหมายเป็น ESXi hypervisors เวอร์ชัน 6.x จนถึงเวอร์ชันก่อน 6.7

ช่องโหว่ CVE-2021-2194 นี้มีผลกระทบระบบต่อไปนี้

- ESXi versions 7.x prior to ESXi70U1c-17325551

- ESXi versions 6.7.x prior to ESXi670-202102401-SG

- ESXi versions 6.5.x prior to ESXi650-202102101-SG

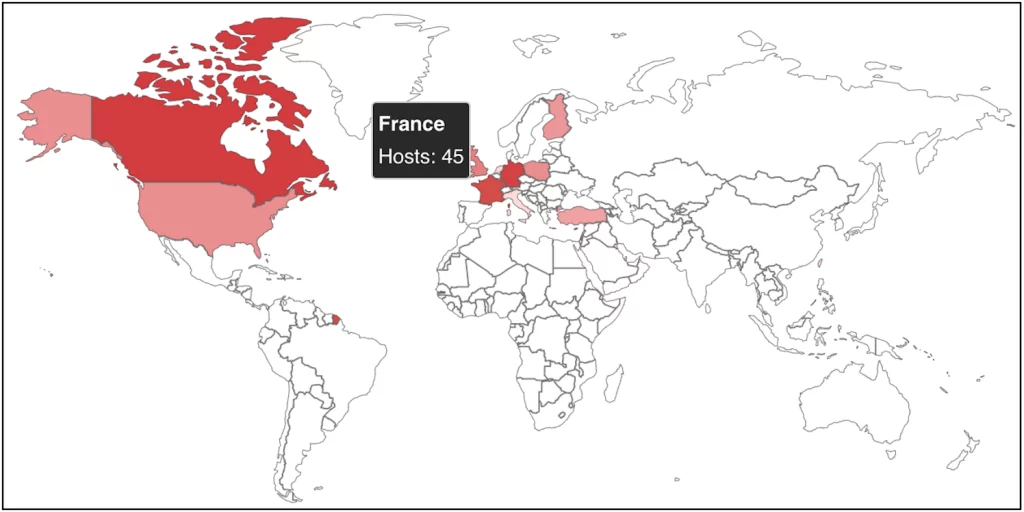

ซึ่งจากการตรวจสอบของ Shodan ในตอนนี้ Server VMware ESXi อย่างน้อย 120 เครื่องทั่วโลก โดน Ransomware นี้โจมตีแล้ว

Ransomware นี้เป็นชนิดใหม่ โดยไฟล์จะเข้ารหัสด้วยนามสกุล .vmxf, .vmx, .vmdk, .vmsd, และ .nvram และจะสร้างไฟล์ .args สำหรับแต่ละเอกสารที่เข้ารหัสแล้วในชุดข้อมูลหรือ Metadata (ซึ่งอาจเป็นต้องใช้เพื่อถอดรหัส)

และจากการตรวจสอบของ Bleeping Computer พบว่าเครื่องที่โดนโจมตีส่วนใหญ่จะมีข้อมูลมากกว่า 500 GB แต่ใช้งานต่อวันเพียง 2 Mbps เท่านั้น จากการตรวจสอบสถิติการรับส่งข้อมูลในช่วง 90 วันที่ผ่านมา ไม่พบข้อมูลการส่งข้อมูลออกไป

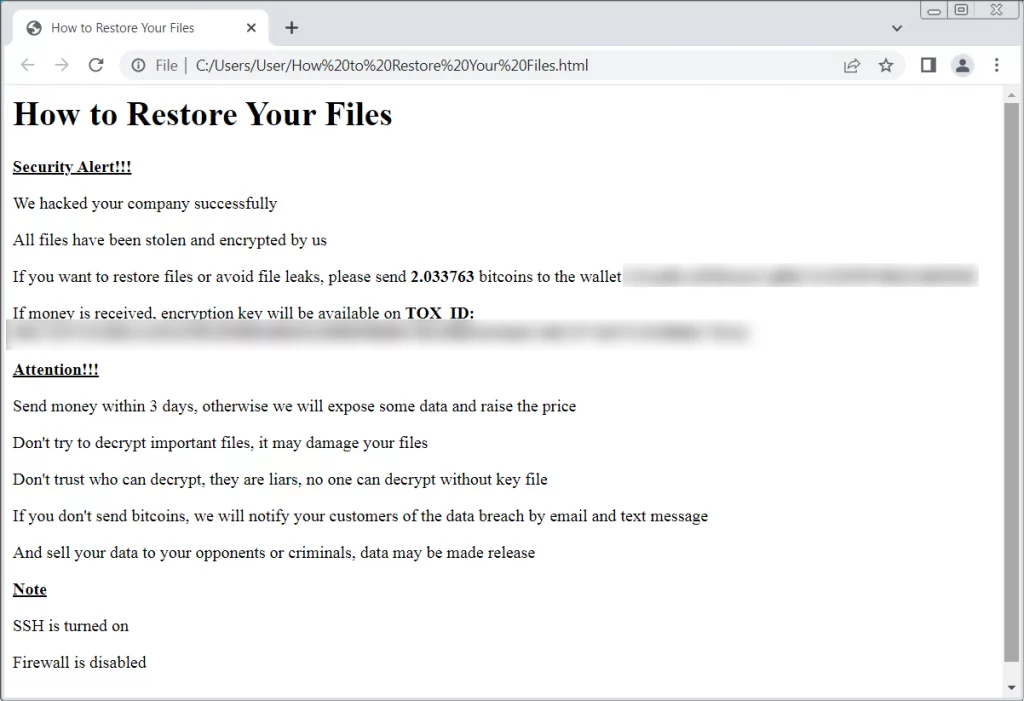

นอกจากนี้ผู้ที่ถูก Ransomware นี้โจมตียังได้รับเอกสารเรียกค่าไถ่ โดยใช้ชื่อไฟล์ว่า “ransom.html” กับ “How to Restore Your Files.html”

สำหรับรายละเอียดทางด้านเทคนิคของ Ransomware ESXi นี้ ทาง Bleeping Computer ได้สร้างหัวข้อไว้ในกระทู้แล้ว สามารถไปดูได้ที่ Esxi Ransomware Help and Support Topic (ESXiArgs / .args extension)

เบื้องต้นทาง OVHcloud ได้ส่งอีเมลแจ้งเตือนลูกค้า พร้อมให้คำแนะนำในการป้องกันเบื้องต้น อีกทั้งมีการบล็อกพอร์ต OpenSLP (427) ไว้แต่หากใครยังต้องใช้พอร์ตนี้สามารถไปปิดการใช้งานการกรองในหน้าการจัดการได้

เพื่อป้องกันการโจมตี ผู้ดูแลระบบจะต้องปิดการใช้งาน Service Location Protocol (SLP) บนเครื่องที่ยังไม่ได้อัปเดตเป็นแพตช์ล่าสุด จากนั้นทำการอัปเดตแพตช์ให้เป็นเวอร์ชั่นล่าสุด และควรสแกนหาไฟล์แปลกปลอมบนเครื่องด้วย