นักวิจัยด้านความปลอดภัยจาก Trend Micro พบ Ransomware TargetCompany ซึ่งเป็นเวอร์ชันสำหรับระบบปฎิบัติการ Linux โดยพุ่งเป้าไปที่ VMware ESXi และฐานข้อมูล MySQL, Oracle, SQL Server ขององค์กรในไต้หวัน, เกาหลีใต้ ไทย และอินเดีย

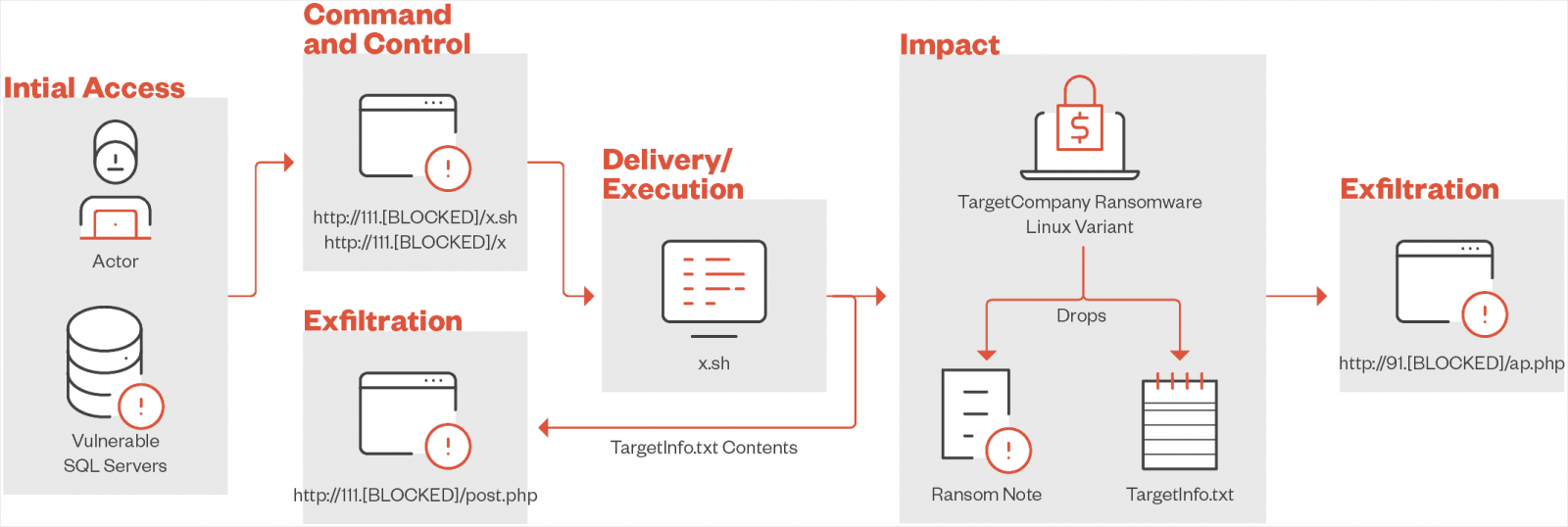

โดยแฮกเกอร์จะใช้สคริปต์ที่สร้างขึ้นเพื่อขโมยข้อมูลจากนั้นก็ทำการสั่งรันสคริปต์ Payload ซึ่ง payload จะใช้คำสั่ง ‘uname’ เพื่อตรวจสอบหา ‘vmkernel’ ว่ารันอยู่บน VMware ESXi หรือไม่

จากนั้นก็จะสร้างไฟล์ “TargetInfo.txt” และส่งข้อมูลไปยังเซิร์ฟเวอร์ของแฮกเกอร์ (command and control (C2)) ข้อมูลของเหยื่อที่ส่งไป ได้แก่ ชื่อโฮสต์ ที่อยู่ IP รายละเอียดระบบปฏิบัติการ ผู้ใช้ที่เข้าสู่ระบบและสิทธิพิเศษ ตัวระบุเฉพาะ และรายละเอียดเกี่ยวกับไฟล์และไดเร็กทอรีที่เข้ารหัส

แรนซัมแวร์จะเข้ารหัสไฟล์ที่มีนามสกุลที่เกี่ยวข้องกับ VM (vmdk, vmem, vswp, vmx, vmsn, nvram) โดยต่อท้ายนามสกุล “.locked” เข้ากับไฟล์

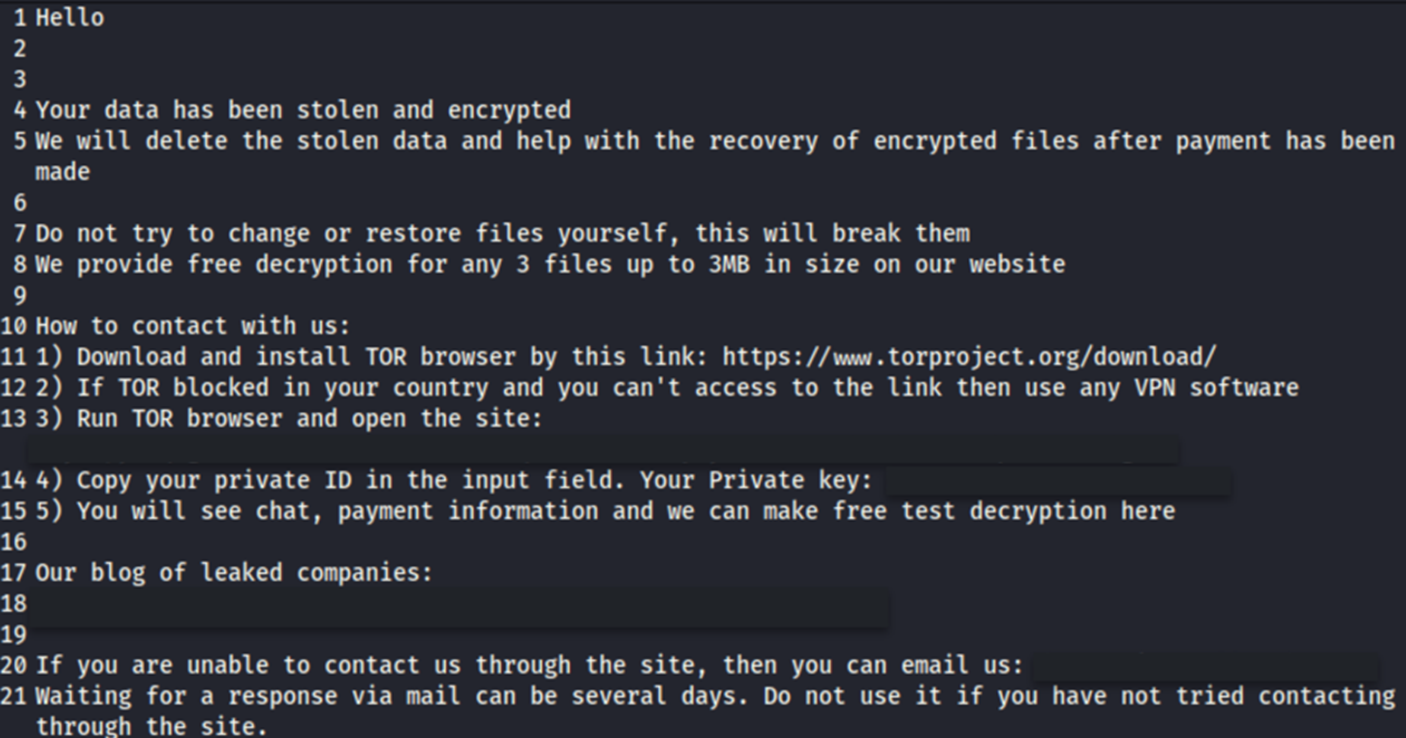

ขั้นตอนสุดท้าย ก็จะสร้างจดหมายเรียกค่าไถ่ชื่อ “HOW TO DECRYPT.txt” จะถูกทิ้งไว้ ซึ่งมีคำแนะนำสำหรับเหยื่อเกี่ยวกับวิธีการชำระค่าไถ่และรับคีย์ถอดรหัสที่ถูกต้อง

ภาพ- ตัวอย่างจดหมายเรียกค่าไถ่

ที่มา – Trend Micro

เมื่องานทุกอย่างเสร็จแล้ว payload จะถูกลบ ทำให้ไม่สามารถตามสืบร่องรอยได้เลย

ภาพ- การโจมตีของ ransomware TargetCompany

ที่มา – Trend Micro

ทางทีมวิจัยของ Trand Macro คาดว่าการโจมตีของ Ransomware นี้ น่าจะอยู่ในเครือของ “Vampire” ตามรายงานของ Sekoia เมื่อเดือนที่แล้ว

ซึ่งจากการติดตามที่อยู่ IP ที่ใช้ในการส่ง payload และรับไฟล์ข้อมูลที่ขโมยมานั้น พบว่าอยู่ที่ประเทศจีน แต่อย่างไรนี่ก็เป็นแค่เพียงการคาดเดาตามข้อมูลที่ได้มาเท่านั้น

และหากอ่านในรายงาน Trend Micro ในส่วนของแนวทางการป้องกัน แนะนำให้สำรองข้อมูล, อัปเดตระบบอยู่เสมอ และเปิดใช้งานการยืนยันหลายขั้นตอน (MFA)

ที่มา – Bleeping Computer, Trend Micro