Renato Marinho นักวิจัยจาก Morphus Labs พบการโจมตีด้วย botnet โดยใช้ระบบของวินโดว์เชื่อมต่อแบบ Remote Desktop Protocol (RDP) กับอินเตอร์เนต

ในตอนนี้คาดว่ามีเครื่องที่โดนโจมตีแล้วประมาณ 1,596,571 เครื่องทั่วโลก แลละคาดว่าอาจมีเพิ่มขึ้นอีกเรื่อยๆ

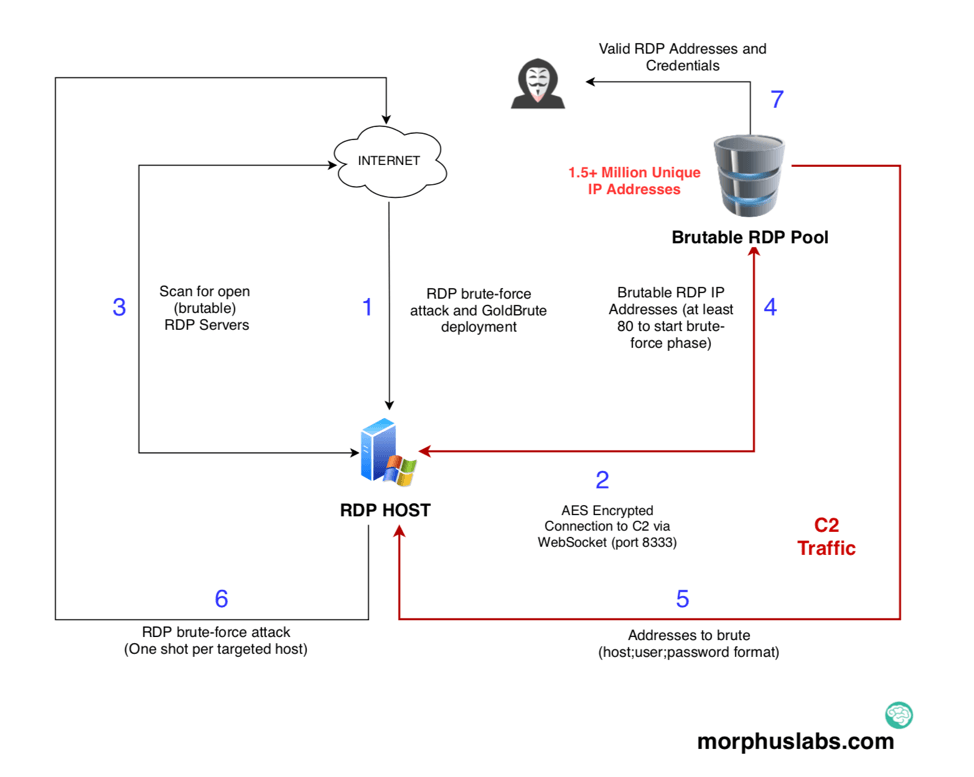

การโจมตีของ botnet นี้เรียกว่า GoldBrute โดยมีวิธีการทำงานดังนี้

- botnet จะโจมตีแบบ brute-forces โดยใช้ระบบของวินโดว์ผ่านทาง Remote Desktop Protocol (RDP)

- จากนั้นจะทำการดาวน์โหลดไฟล์ ZIP ที่เป็นโค้ดของมัลแวร์ GoldBrute

- มันจะสแกนปลายทาง RDP ใหม่ที่ไม่มีอยู่ในรายการปลายทาง RDP ของ GoldBrute

- เมื่อพบปลายทางใหม่ 80 แห่ง มันจะส่งรายการ IP Address ไปยัง command-and-control server

- โฮสที่โดนการโจมตีจะได้รับรายการ IP Address เพื่อทำการโจมตีแบบ brute-forces แต่ละ IP Address จะมี username กับ password เพียงอันเดียวเท่านั้น โดยบอทจะพยายามเข้าถึง ซึ่งบอทของ GoldBrute จะมี username กับ password ที่แตกต่างกันไป

- เมื่อเข้าถึงระบบได้แล้วบอทจะพยายามทำการโจมตีแบบ brute-force จากนั้นจะส่งผลการโจมตีกลับไปยังเซิร์ฟเวอร์ command-and-control server

ที่มาภาพ: morphuslabs.com

ในตอนนี้ยังไม่รู้ว่า GoldBrute จะมีขนาดใหญ่แค่ไหน แต่สิ่งที่รู้ลิสต์รายการ RDP ที่เป็นเป้าหมายนั้นมีจริง และมีจำนวนการโจมตีก็มีมากขึ้นเรื่อยๆ นี่ถอว่าเป็นเรื่องที่น่ากลัวสำหรับบริษัทหรือผู้ใช้ที่มีปลายทางเป็น RDP บนอินเตอร์เนต วิธีเบื้องต้นในการป้องกันการโจมตีนี้ อาจต้องใช้ตัวป้องกันการโจมตีแบบ brute-force ไปก่อน

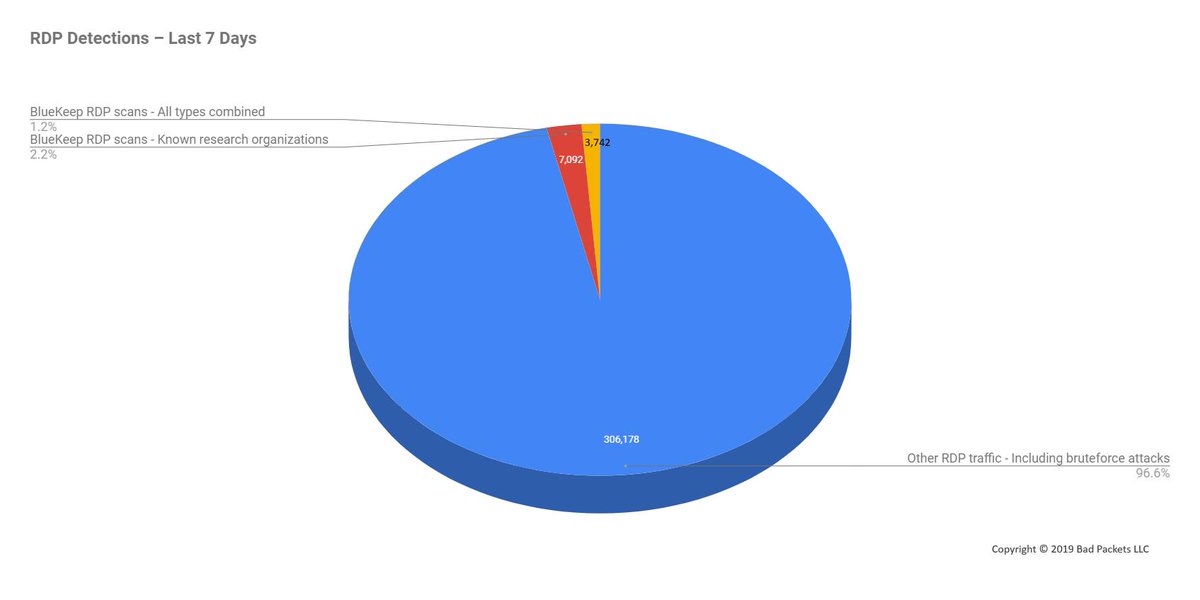

จากสถิติของบริษัท Bad Packets พบว่า การโจมตีแบบ RDP มีมากกว่า การโจมตีโดยใช้ช่องโหว่ BlueKeep

ที่มาภาพ: BAD PACKETS

ที่มา: ZDNet