การโจมตีทางไซเบอร์ยังคงมีมาอยู่เรื่อยๆ อย่างต่อเนื่องไม่หยุดหย่อน ล่าสุดมีมีการพบแรนซัมแวร์โดยใช้ SSH Tunnels เป็นช่องทางซ่อนตัวเพื่อเข้าถึงเซิร์ฟเวอร์ VMware ESXi อย่างลับๆ ซึ่งเป็นเป้าหมายสำคัญขององค์กรที่ใช้ระบบ Virtualization ทั่วโลก

VMware ESXi คือระบบปฏิบัติการที่ใช้สำหรับสร้างและจัดการเครื่องเสมือนบนเซิร์ฟเวอร์ ซึ่งอาจจะมีเพียงเครื่องเดียวหรือหลายเครื่องก็ได้ ซึ่ง ESXi จะมี SSH เป็นตัวช่วยที่จะทำให้ผู้ดูแลระบบสามารถเข้าจัดการเครื่องจากระยะไกลได้

ซึ่งส่วนใหญ่แล้วมักจะไม่ค่อยได้รับการตรวจสอบจึงทำให้ตกเป็นเป้าหมายการโจมตีของแฮกเกอร์ทำให้สามารถเข้าไปขโมยข้อมูลและเข้ารหัสไฟล์ได้

จากรายงานของ Sygnia บริษัทรักษาความปลอดภัยทางไซเบอร์บอกว่า การโจมตีที่เกิดขึ้นส่นใหญ่นั้นมาจากช่องโหว่ที่มีอยู่แล้ว หรือใช้รู้รหัสผ่านแอดมินทำให้สามารถเข้ายึดเครื่องได้

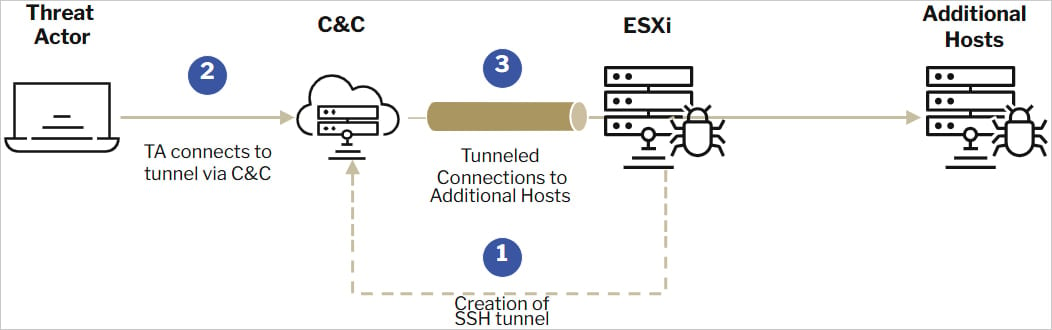

ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์รายงานว่า แรนซัมแวร์ตัวนี้กำลังใช้เทคนิคใหม่ผ่าน SSH Tunnels เพื่อเข้าถึงเซิร์ฟเวอร์ VMware ESXi โดยไม่ถูกตรวจจับ กลยุทธ์นี้ทำให้การโจมตีมีความซับซ้อนและตรวจสอบได้ยากขึ้น

การทำงานของการโจมตีนี้

- ขโมยข้อมูลเข้าสู่ระบบ (Credentials): แฮกเกอร์มักใช้วิธีฟิชชิ่งหรือการโจมตี Brute Force เพื่อเข้าถึงบัญชีผู้ดูแลระบบ

- ตั้ง SSH Tunnel: เมื่อล็อกอินได้แล้ว พวกเขาจะตั้งค่าช่องทาง SSH Tunnel เพื่อซ่อนการเข้าถึง

- โจมตีเซิร์ฟเวอร์ ESXi: หลังจากเข้าถึงเซิร์ฟเวอร์ พวกเขาจะเริ่มกระบวนการปล่อยแรนซัมแวร์ เพื่อเข้ารหัสข้อมูลทั้งหมดในระบบ

การโจมตีนี้ไม่เพียงแต่ทำลายข้อมูลสำคัญ แต่ยังส่งผลต่อการดำเนินงานขององค์กรที่ใช้งาน Virtualization เป็นหลัก

ที่มาภาพ - Sygnia

และจากการตรวจสอบอย่างละเอียด พบว่ามีไฟล์ 4 ตัวที่สงสัยว่าเป็นไฟล์ที่ใช้เพื่อทำการแรนซัมร์โดยเฉพาะ ไฟล์ทั้ง 4 นี้ได้แก่

- /var/log/shell.log → ติดตามการดำเนินการคำสั่งใน ESXi Shell

- /var/log/hostd.log → บันทึกกิจกรรมการดูแลระบบและการตรวจสอบสิทธิ์ของผู้ใช้

- /var/log/auth.log → บันทึกความพยายามในการเข้าสู่ระบบและเหตุการณ์การตรวจสอบสิทธิ์

- /var/log/vobd.log → จัดเก็บบันทึกเหตุการณ์ระบบและความปลอดภัย

ที่สำคัญยิ่งไปกว่านั้นแฮกเกอร์ที่ทำการโจมตียังสามารถลบบันทึกการการถึง SSH รวมไปถึงการแก้ไขวันและเวลาเพื่อทำให้ผู้ตรวสอบหาร่องรอยหรือหลักฐานไม่ได้อีกด้วย

ดังนั้น เพื่อเป็นการป้องกัน ผู้ดูแลระบบคอย

- ตรวจสอบ syslog ว่ามีการเปลี่ยนแปลงหรือไม่

- ปิดการใช้งาน SSH หากไม่จำเป็น

- เปิดใช้งาน Multi-Factor Authentication (MFA)

- จำกัดสิทธิ์ผู้ใช้งาน

- อัปเดตแพตช์และซอฟต์แวร์ให้เป็นเวอร์ชันล่าสุด

- ตรวจสอบ Log อย่างสม่ำเสมอ

- ติดตั้ง Firewall

- สำรองข้อมูลเป็นประจำ

องค์กรที่ใช้ VMware ESXi จำเป็นต้องป้องกันตัวจากการโจมตีที่พัฒนาซับซ้อนขึ้นเรื่อยๆ hostatom มีบริการช่วยคุณรับมือ เช่น Cloud Firewall และ Backup Service ที่ช่วยป้องกันและกู้คืนข้อมูลสำคัญ ติดต่อ hostatom เพื่อความปลอดภัยของระบบคุณวันนี้

ที่มา – Bleeping Computer